Ochrona danych osobowych w dobie cyfrowej

Podstawy prawne ochrony danych osobowych w erze cyfrowej

Wprowadzenie

W dobie dynamicznego rozwoju technologii cyfrowych, ochrona danych osobowych stała się jednym z najważniejszych aspektów naszego c…

Instalacja Kali Linux na dysku twardym

Wymagania wstępne i przygotowanie sprzętu

Wstęp

Przygotowanie odpowiedniego sprzętu oraz spełnienie wymagań wstępnych to kluczowe elementy każdej skutecznej operacji, bez względu na to, czy jest to pr…

Instalacja Kali Linux na maszynie wirtualnej

Wymagania systemowe i przygotowanie maszyny wirtualnej

Wprowadzenie

Maszyny wirtualne (VM) są istotnym narzędziem w nowoczesnej informatyce i programowaniu. Umożliwiają uruchamianie wielu systemów ope…

Jak chronić się przed atakami phishingowymi?

Rozpoznawanie podejrzanych wiadomości e-mail i linków

W erze cyfrowej, w której codziennie przesyłamy miliardy wiadomości e-mail i klikamy w setki linków, niezwykle ważne jest, aby nauczyć się, jak ro…

Rola sztucznej inteligencji w cyberbezpieczeństwie

Wprowadzenie do sztucznej inteligencji w bezpieczeństwie

Sztuczna inteligencja (SI) w ciągu ostatnich lat odgrywa coraz większą rolę w różnych dziedzinach naszego życia. Od medycyny po przemysł rozryw…

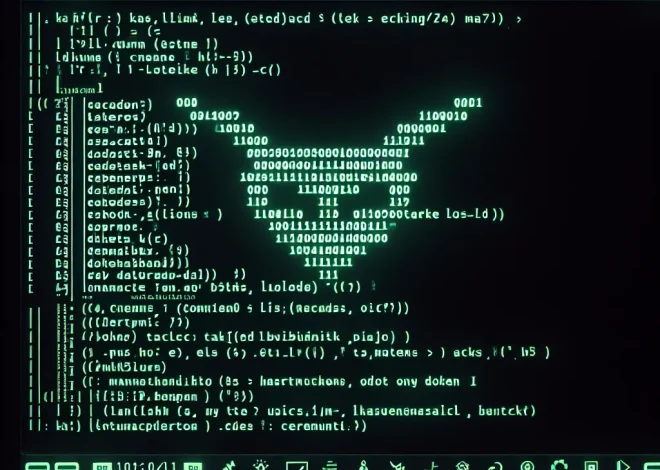

Podstawowe komendy terminala w Kali Linux

Podstawowe Operacje Plikowe

Wprowadzenie

Operacje plikowe są kluczowym elementem w pracy z systemami komputerowymi. Pozwalają na zarządzanie i manipulowanie danymi przechowywanymi w plikach. W tym art…

Porównanie Kali Linux z innymi dystrybucjami pentestingowymi

Zestaw narzędzi: Kali Linux versus inne dystrybucje

Kali Linux jest jedną z najbardziej popularnych dystrybucji Linuksa wykorzystywanych przez specjalistów ds. bezpieczeństwa, etycznych hakerów oraz p…

Najlepsze praktyki w zarządzaniu hasłami

Tworzenie silnych haseł

W dzisiejszych czasach bezpieczeństwo w Internecie stało się jednym z najważniejszych aspektów życia cyfrowego. Wiele osób nie zdaje sobie sprawy, jak istotne jest stworzenie s…

Cyberbezpieczeństwo w e-commerce: Najlepsze praktyki

Znaczenie ochrony danych klientów

Wprowadzenie

W dzisiejszym szybko cyfryzującym się świecie, ochrona danych klientów jest jednym z najważniejszych aspektów, na które firmy muszą zwrócić uwagę. Dane o…

Instalacja Kali Linux na USB

Wymagania systemowe i przygotowanie

Wprowadzenie

W dzisiejszych czasach technologia odgrywa kluczową rolę w naszym życiu osobistym i zawodowym. Wraz z dynamicznym rozwojem oprogramowania i sprzętu kom…